ЛогоFAIL Выявление уязвимостей безопасности в процессе загрузки UEFI

Эти вредоносные атаки на прошивку захватывают управление компьютерами. Узнайте, какие устройства находятся под угрозой и как их защитить.

Защитите свои компьютеры от атак LogoFAIL с помощью этих советов

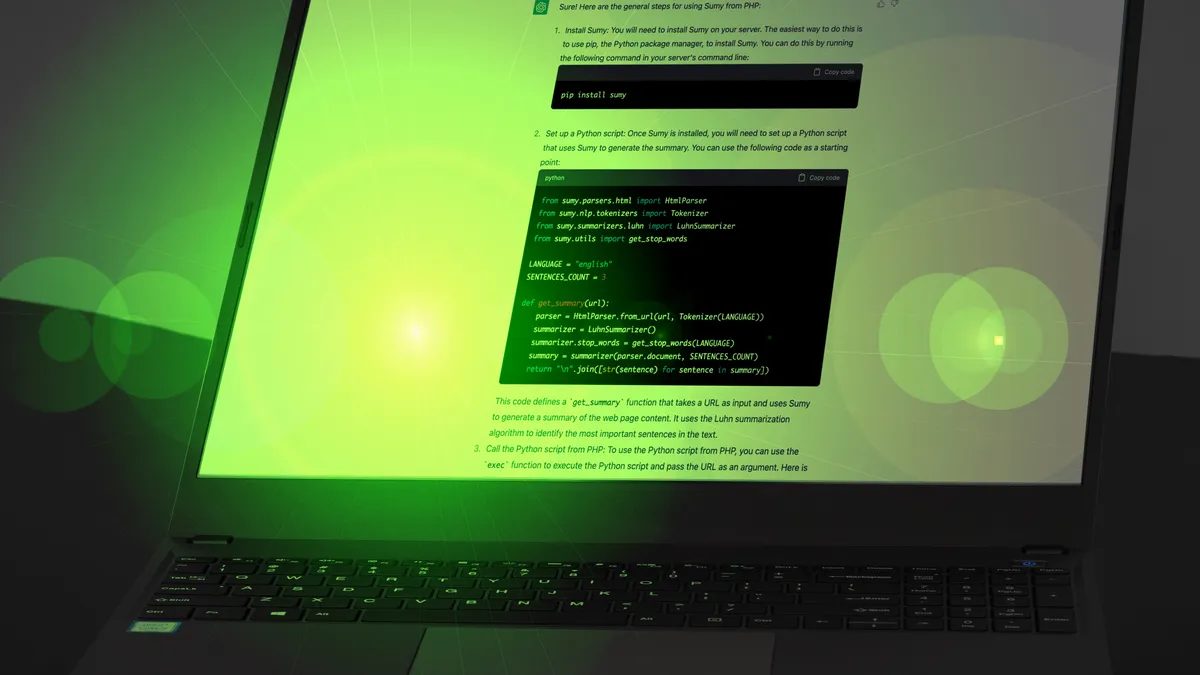

Компания Binarly Research, специализирующаяся на безопасности поставочной цепочки прошивок, недавно обнаружила ряд уязвимостей безопасности в Unified Extensible Firmware Interfaces (UEFI), которые используются для загрузки практически всех современных вычислительных устройств. Эти уязвимости, коллективно известные как LogoFAIL, представляют широкий угрозу как для потребителей, так и для корпоративных компьютеров, независимо от операционной системы или архитектуры оборудования, которые они используют.

Уязвимости в UEFI

LogoFAIL эксплуатирует логотипы, отображаемые на экране устройства во время начального процесса загрузки, когда UEFI еще работает. Эта атака происходит на ранних стадиях процесса загрузки и обходит защиту UEFI, такую как Microsoft Secure Boot и Intel Secure Boot, которые предназначены для предотвращения инфекций буткитов. Другими словами, LogoFAIL проникает сквозь эти механизмы безопасности, как ниндзя в ночи.

Атака становится возможной за счет эксплуатации обработчиков изображений в UEFI. Эти обработчики, которые отображают логотипы загрузки, включаются в UEFI основными независимыми поставщиками BIOS (IBVs), такими как AMI, Insyde и Phoenix. Однако эти обработчики изображений не были должным образом поддержаны и содержат критические уязвимости. Команда Binarly обнаружила 29 проблем безопасности, 15 из которых могут быть использованы для выполнения произвольного кода. Это как оставить переднюю дверь вашего дома широко открытой и пригласить шутников наводить беспорядок.

Выполнение злонамеренного кода на этапе загрузки Driver Execution Environment (DXE)

Атака LogoFAIL включает замену законных логотипов на специально созданные вредоносные изображения, которые эксплуатируют уязвимости в обработчиках изображений UEFI. Это позволяет злоумышленникам выполнить злонамеренный код на этапе Driver Execution Environment (DXE), который является чрезвычайно чувствительной частью процесса загрузки, происходящей еще до запуска операционной системы. После выполнения произвольного кода во время этапа DXE злоумышленники получают полный контроль над памятью и диском целевого устройства, включая операционную систему. Это как предоставить вору полный доступ к вашему дому, позволяя ему незамеченно войти и делать все, что ему нравится.

Дальнозоркое воздействие LogoFAIL

Воздействие LogoFAIL охватывает практически всю экосистему процессоров x64 и ARM. Это включает поставщиков UEFI, производителей устройств, таких как Lenovo и HP, и производителей процессоров, таких как Intel, AMD и разработчиков процессоров ARM. Это как виртуальная эпидемия, распространяющаяся по жилам компьютерного мира и заражающая все, что встречает на своем пути.

- OpenAI выпускает DALL-E 3 Всемогущий генератор изображений AI.

- Раскройте свою творческую силу с DALL-E 2 от OpenAI

- Улучшите скорость интернета и конфиденциальность с помощью изменени...

Итак, что могут сделать обеспокоенные пользователи компьютеров по поводу LogoFAIL?

В: Является ли мое устройство уязвимым для LogoFAIL?

О: Если ваше устройство использует загрузочную прошивку UEFI, то оно потенциально уязвимо для LogoFAIL. Это включает как потребительские, так и корпоративные компьютеры, независимо от операционной системы или архитектуры оборудования.

В: Как я могу защитить свое устройство от LogoFAIL?

О: Хотя полная защита может быть недоступна до выпуска обновлений прошивки, вы можете предпринять шаги для смягчения рисков. Во-первых, убедитесь, что к вашему устройству не имеют доступа несанкционированные лица. Для этого необходимо устанавливать обновления операционной системы и программы против всех известных атак и поддерживать ваше антивирусное программное обеспечение в актуальном состоянии. Хотя антивирусные программы, возможно, напрямую не останавливают LogoFAIL, они могут предотвратить загрузку другого вредоносного программного обеспечения на вашу систему, которое может служить носителем для LogoFAIL. Кроме того, принятие строгих мер безопасности и ограничение доступа к разделу EFI System Partition (ESP), где хранится изображение логотипа, может помочь предотвратить проникновение злоумышленников в вашу систему.

В: Когда можем ожидать выпуска обновлений прошивки для устранения уязвимостей LogoFAIL?

О: Ожидается, что обновления прошивки от ведущих поставщиков БИОС и производителей устройств будут выпущены в конце четвертого квартала 2023 года – начале первого квартала 2024 года. Однако точный график может варьироваться в зависимости от производителей. Следите за объявлениями и рекомендациями затронутых сторон, чтобы узнать, когда обновления станут доступны для ваших устройств.

Яркая сторона: некоторые устройства устойчивы к LogoFAIL

В то время как LogoFAIL представляет существенную угрозу, не все устройства подвержены этой атаке. Mac, смартфоны и другие устройства, не использующие UEFI в качестве загрузочной прошивки, защищены от LogoFAIL. Даже устройства Intel Apple Mac, которые ранее использовали UEFI, устойчивы к атаке благодаря хардкодированию Apple изображений логотипов в UEFI, что делает невозможным их замену злонамеренными дубликатами. Это как непроницаемый щит, защищающий вас от сил зла.

Большинство компьютеров Dell также защищены от LogoFAIL благодаря дополнительным мерам безопасности, принятым компанией. Dell использует Intel Boot Guard, чтобы предотвратить вмешательство в загрузочные образы и обычно не предоставляет пользователям возможность менять изображения логотипов. Это как наличие швейцара, охраняющего вход в ваш ночной клуб – не разрешается использовать несанкционированные логотипы!

Будущее безопасности UEFI

Атака LogoFAIL подчеркивает уязвимости, которые могут существовать в поставках прошивок и потенциальные пробелы в мерах безопасности, предназначенных для их защиты. Это служит призывом для поставщиков UEFI, производителей устройств и производителей ЦП, чтобы приоритезировать безопасность прошивки и обеспечивать добросовестное обслуживание ее компонентов.

Хотя открытие LogoFAIL может вызывать некоторое беспокойство у пользователей компьютеров, это также возможность для отрасли укрепить свою защиту и разработать более надежные практики безопасности прошивки. Изучая эти уязвимости, мы можем лучше защитить будущее и предотвратить появление подобных угроз. Это как установка улучшенной системы безопасности в крепость, чтобы отразить любые потенциальные проникновения.

Тем временем, не забывайте быть в курсе информации о советах по безопасности и обновлениях от затронутых сторон. Применяйте лучшие практики безопасности, регулярно обновляйте свое программное обеспечение и будьте осторожны при работе с программами или доступе к незнакомым файлам. Принимая эти меры предосторожности, мы можем защитить наши устройства и данные от хитрых эксплойтов LogoFAIL и других угроз, которые могут появиться на нашем пути.

Теперь разошлите эту информацию, защитите компьютеры ваших друзей и создадим вместе мир без LogoFAIL! 💪🔒💻

Ссылки: – Лучшие VPN-сервисы (и как выбрать подходящий для вас) – Защита Windows Boot Process благодаря Microsoft Secure Boot – Безопасный процесс загрузки Intel систем – Лучшие VPN-сервисы для iPhone и iPad (да, вам нужно использовать VPN) – Защита от bootkit-инфекций – Лучшие VPN для потокового воспроизведения ваших любимых шоу и спортивных событий – Лучшие средства безопасности 2023 года – Будущее HomePod с изогнутым ЖК-дисплеем – Обзор Lenovo Legion Go: XL-альтернатива Steam Deck – Понимание скрытого раздела EFI System Partition (ESP)